빛스캔은 금일(14일) 수능시험이 끝나면서 수험생들이 대학교를 지원하기 위해 입시전문사이트, 대학교 입학처 사이트에 접속이 몰릴 것으로 예상되는 가운데, 지난 11월 10일과 13일 두 차례에 걸쳐서 대구대학교 입학처 사이트에서 타겟 공격으로 추정되는 악성링크가 삽입되어 있는 정황이 파악되었다고 밝혔다. 참고로 타겟 공격은 특정한 기념일, 이벤트 또는 최근 발생한 주요한 이슈에 대해 사용자들이 자주 방문하는 사이트를 노리는 경우를 말한다.

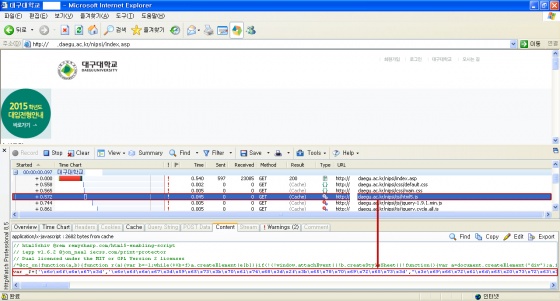

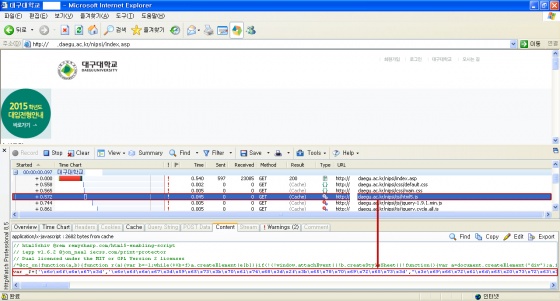

이번 공격에 이용된 악성링크는 악성링크는 대구대학교 입학처 사이트의 웹 공용모듈에 삽입되었고, 그 결과 첫 페이지가 아닌 하위 페이지에 접속하더라도 악성코드에 감염될 수 있도록 교묘하게 공격이 이뤄진 것으로 보이며, 실제 다운로드되는 악성코드 파일은 최근 계속 활동 중인 공인인증서 탈취 파밍 기능도 가진 것으로 확인되었다.

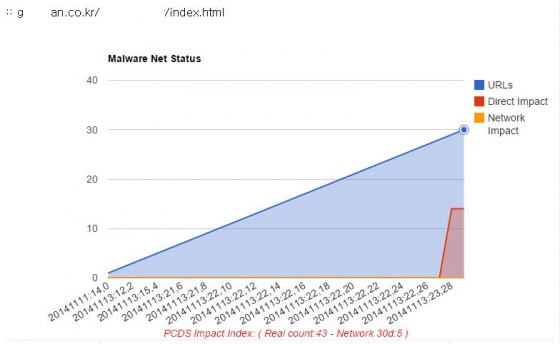

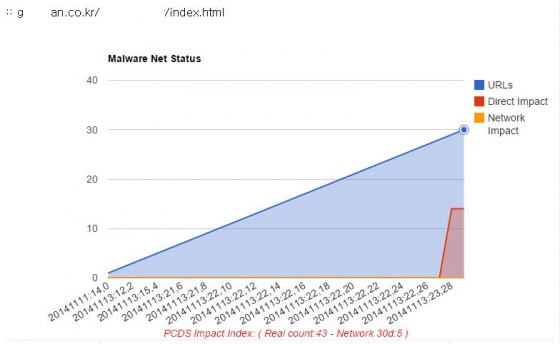

더욱 우려되는 점은 악성링크가 MalwareNet의 형태를 띄우고 있으며, 세력을 계속 확장해 나아가고 있다는 점이다. MalwareNet과 같은 경우 하나의 악성링크가 수 많은 사이트에 삽입되어 영향을 주고 하나의 악성코드로 연결하는 경유지 역할을 하고 있으며, 이를 통해 취약한 사용자가 감염된 PC의 정보는 공격자가 마련해둔 C&C서버 한 곳으로 전송하게 된다. 실제로 해당 MalwareNet을 통해 유포된 공격자의 서버를 확인한 결과 일반형식의 악성코드 유포 방식보다 많은 사용자의 공인인증서가 탈취되었던 모습도 확인하였다.

최근 악성링크의 유포는 점차 증가하고 있는 추세로 돌아선 가운데 영향력 있는 사이트와 일반적인 사이트 가릴 것 없이 취약한 사이트라면 공격자가 악성링크를 삽입하고 있는 상황이다. 하지만, 일반적으로는 그에 대한 사실을 모르거나, 임시적으로 악성링크를 지우기에 급급한 것이 현실이다. 서버에 대한 루트킷과 같은 백도어 점검, 웹 취약점의 진단 및 해결 등을 통해 원천적인 문제를 해결하지 않는다면 동일한 문제가 지속적으로 발생할 수 밖에 없으며 이로 인해 실제적으로 피해는 해당 사이트에 정보를 얻기 위해 방문하는 사용자에게 발생하게 된다.