빛스캔은 금일(28일) 지난 12월 국내 언론 사이트에서 발견된 악성코드가 최근 '땅콩회항'과 '바비킴' 사건으로 언론에 여러 차례 이름이 오르내리고 있는 '대한항공'의 하위 서비스를 통해 유포되고 있다고 밝혔다.

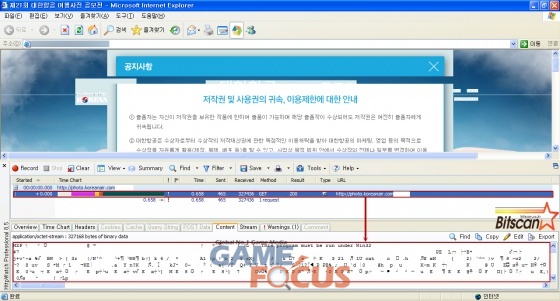

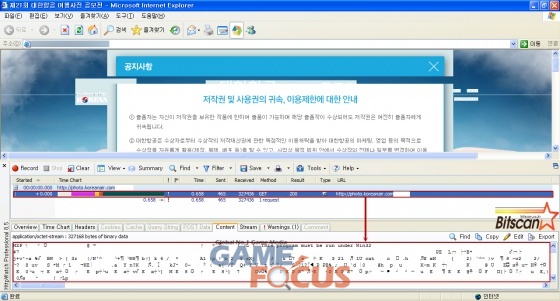

빛스캔에 따르면 이번에 발견된 악성코드는 대한항공에서 운영하는 캠페인 '내가 그린 예쁜 비행기'에서 유포되고 있으며 국내 백신 탐지를 우회하는 파밍 악성코드로 분석됐다.

이번 악성코드 발견이 더욱 문제가 되는 이유는 대한항공의 악성코드 배포는 두 차례에 걸쳐 진행된 것으로 밝혀져 시스템 관리의 구멍이 있는 것이 밝혀졌기 때문이다. 시스템 관리 측면에서 한번 침입을 허용하였을 경우, 원인을 찾아 전체 서비스에서 대응하지 않는 한 주요 시스템들에서 문제는 계속 발생될 수 밖에 없는데 이번 악성코드에 대해 빛스캔에서 조사한 결과 내부침입 용도도 아니며, 외부 감염 확대를 위한 악성링크로 최종 활용되는 단계인 것으로 나타나 문제의 실상은 더욱 심각하다는게 빛스캔의 주장이다.

대한항공의 경우 2015년 1월 20일과 22일 하위 웹사이트에서 악성파일이 업로드된 상태로 감염에 이용되는 정황이 발견됐으며 해외 공격자들에 의해 국내의 주요 기반시설에 대한 공격들이 계속 시도되고 있는 상황에서 항공 관련 서비스들도 내부의 중요 시스템들과 함께 강력한 점검과 침입 분석, 대응이 병행되어야만 한다는 것을 단적으로 보여주는 사태라고 할 수 있다.

현재 악성파일의 배포에 이용된 하위 서비스는 '대한항공여행사진공모전' 서비스이며, 차단을 회피하기 위해 국내 서비스에 직접 악성파일을 올려서 중개하는 용도로 사용됐다.

'대한항공여행사진공모전'의 웹사이트를 통해 배포된 악성코드는 20일과 22일에 각기 다른 성격을 가진 파일로 분석 되었다. 20일에는 해외서비스인 핀터레스트(PINTEREST)를 이용하는 포트 번호별 파밍으로 확인 되었으며, 22일에는 중국최대 소셜 서비스인 qq를 이용하는 파밍으로 분석되었다. 최근의 파밍형 악성코드는 지속적으로 파밍아이피를 변경하고 있어서, 초기에 차단하거나 빠른 악성코드 탐지가 이루어지지 않는다면 문제는 계속 될 수밖에 없다.

특히 현재 국내를 대상으로 감염이 발생되고 있는 Drive by download 악성코드의 대부분은 바이러스 토탈에 초기에 보고가 안되었거나 보고되었더라도 국내 백신들의 탐지를 기본적으로 우회하고 있는 상황이다.

한편 빛스캔은 국내/외 410여만개(2014년 10월 1일 기준)의 웹 서비스들을 4년 이상 지속적으로 모니터링하고 있으며, 악성코드 유포에 이용되는 악성링크를 추적하고 있다.